渗透测试指南(三)社会工程学

渗透测试指南系列文章内容纲要

第一章 渗透测试简介

第二章 前期交互

第三章 信息收集

第四章 漏洞识别

第五章 社会工程学

第六章 有线/无线网络利用

第七章 基于应用的漏洞利用

第八章 基于本地主机和物理的利用

第九章 后-利用 技术

第十章 渗透测试工具集介绍

第十一章 渗透报告

在计算机科学,社会工程学指的是通过与他人的合法交流,来使其心理受到影响,做出某些动作或者是透露一些机密信息的方式。这通常被认为是欺诈他人以收集信息、行骗和入侵计算机系统的行为。在英美普通法系,这一行为一般是被认作侵犯隐私权的。[1]

社会工程学技术

- 钓鱼(phishing)

- 域欺骗(pharming)

- 广告钓鱼(malvertising)

- 鱼叉式钓鱼(spear phishing)

- 短信钓鱼(SMS phishing)

- 语音钓鱼(voice phishing)

- 捕鲸(whaling)

- 诱出(elicitation)

- 讯问(interrogation)

- 假冒(impersonation)

- 肩窥(shoulder surface)

- USB 掉落攻击(USB drop attack)

钓鱼(phishing)

钓鱼式攻击(Phishing,与英语fishing发音一样;又名网钓法或网络网钓,以下简称网钓)是一种企图从电子通信中,透过伪装成信誉卓著的法人媒体以获得如用户名、密码和信用卡明细等个人敏感信息的犯罪诈骗过程。[2]

图片来自 https://www.corsicatech.com/blog/9-common-signs-of-a-phishing-attack/

笔者不知道怎么把邮箱泄露了,导致经常收到这样的邮件, 这就是典型的钓鱼邮件。

Dear Customer

I have registered your Consignment Box with Ups this morning and we agreed

up that

your of USD10.5Million in Consignment Box delivery will take place Tomorrow morning

so kindly reconfirm you full information:

Your Full name:

Your Address:

Your Country:

Your Cell Number:

Contact Director Garry Millis

Telephone Number:+1(202) 897-0995

Email:(benwilliam823@gmail.com)

Best Regard

Mrs Ben William

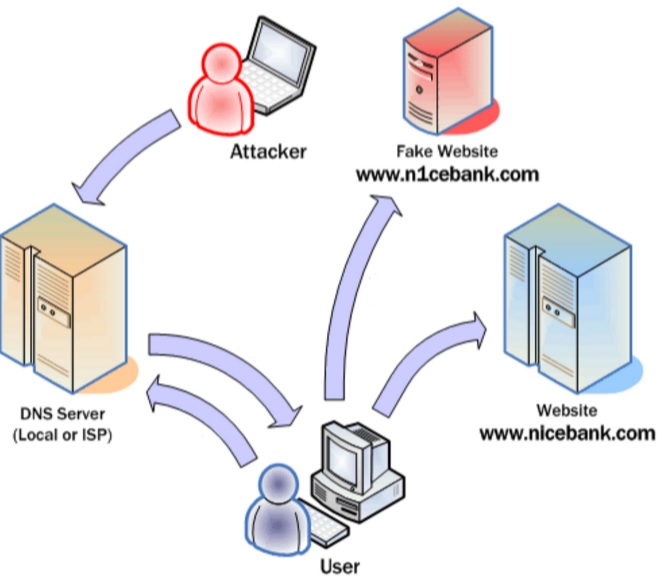

域欺骗(pharming)

域欺骗是一种网络攻击,目的是将一个网站的流量重定向到另一个虚假网站。域欺骗可以通过改变受害者计算机上的主机文件(hosts文件),DNS投毒或者利用DNS服务器软件的漏洞进行。[3]

图片来自https://www.cybersecureasia.com/blog/phishing-and-pharming

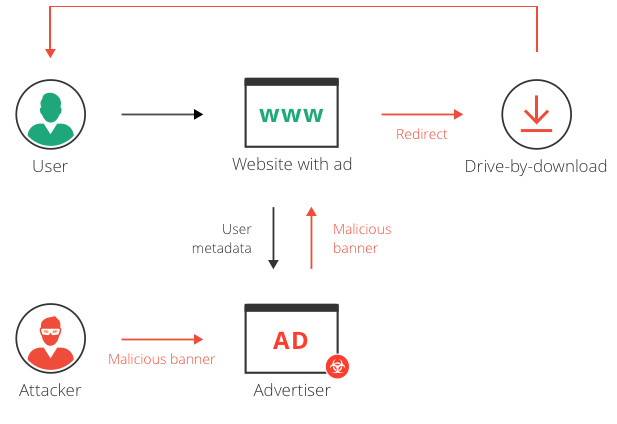

广告钓鱼(malvertising)

Malvertising(广告钓鱼)指利用网络广告传播恶意软件的行为。它通常包括向合法的在线广告网络和网页中注入恶意广告或含有恶意软件的广告。[4]

图片来自https://www.imperva.com/learn/application-security/malvertising/

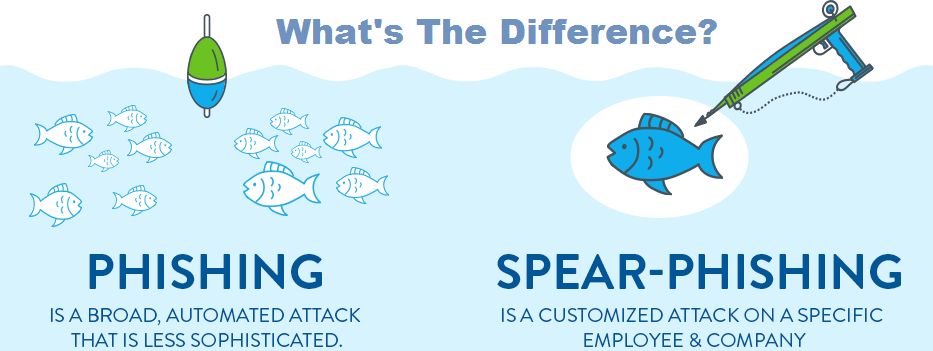

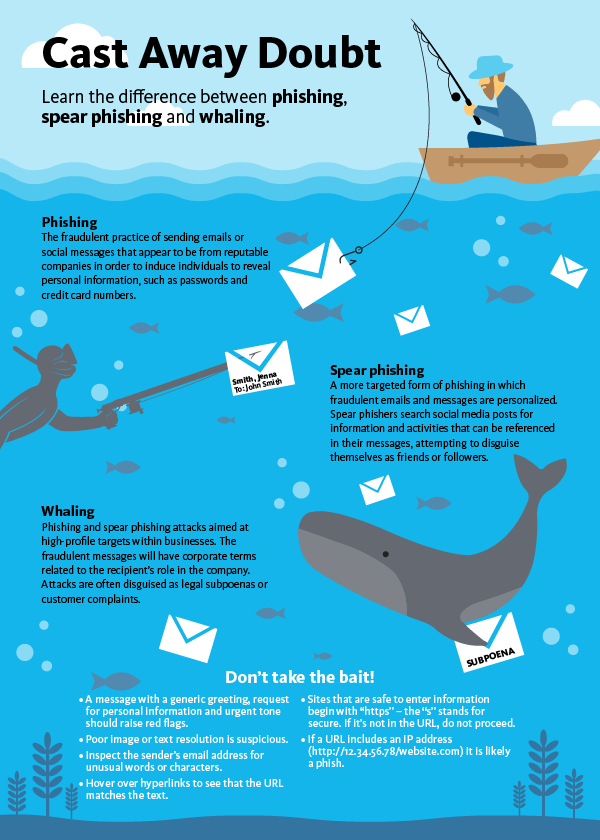

鱼叉式钓鱼(spear phishing)

鱼叉式网络钓鱼(Spear phishing)指一种源于亚洲与东欧,只针对特定目标进行攻击的网络钓鱼攻击。由于鱼叉式网络钓鱼锁定之对象并非一般个人,而是特定公司、组织之成员,故受窃之资讯已非一般网络钓鱼所窃取之个人资料,而是其他高度敏感性资料,如知识产权及商业机密。[5]

图片来自https://www.facebook.com/cerebrocybersec/posts/861535950855526

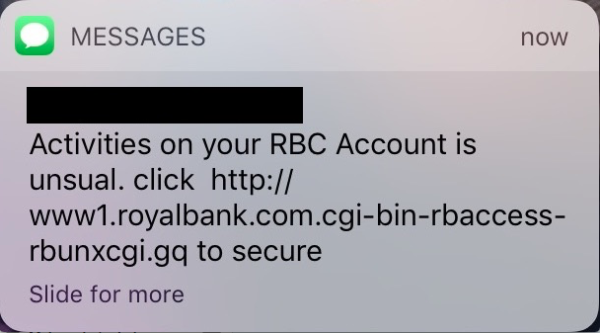

短信钓鱼(SMS phishing)

短信钓鱼利用手机短信传递诱饵,诱使人们泄露个人信息。钓鱼攻击通常邀请用户点击一个链接,拨打一个电话号码,或联系攻击者通过短信提供的电子邮件地址。[6]

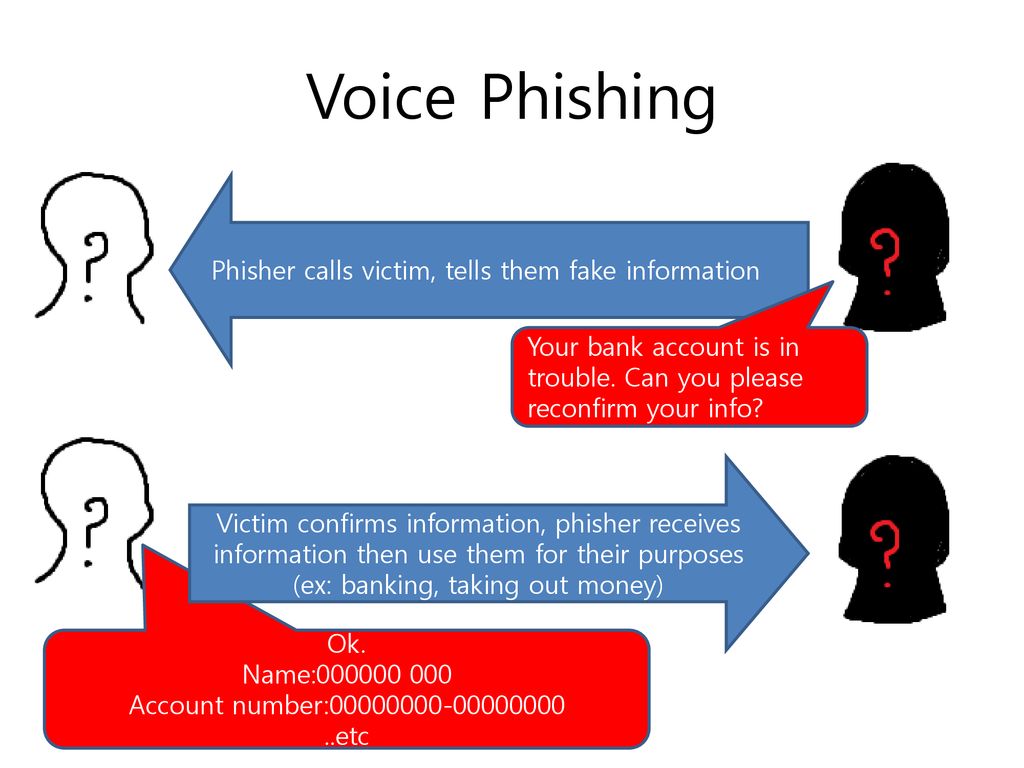

语音钓鱼(voice phishing)

语音钓鱼是电话诈骗犯罪的一种形式,利用电话系统的社会工程来获取私人的个人和财务信息,以获得经济奖励。它有时被称为“vishing”,是“voice”和“phishing”的合成词。[7]

图片来自https://slideplayer.com/slide/14414997/

捕鲸(whaling)

针对高级别(比如CEO,CFO,CTO等)目标的钓鱼攻击就称之为捕鲸。

网络钓鱼是指无差别攻击,没有特定的目标或群体。

鱼叉式钓鱼攻击是指针对特定的目标群体(比如某公司,或者某个部门等)的钓鱼攻击。

捕鲸是指高级别的目标群体(比如CEO,CFO,CTO等)的钓鱼攻击。

图片来自https://www.argolimited.com/cast-away-doubt-information-security-seas/

诱出(elicitation) & 讯问(interrogation) & 假冒(impersonation)

一般来说,攻击者收集信息不会通过非常直接的方式,比如请给我你的银行卡密码,一般会通过旁敲侧击的方式收集信息,这种方式就称为诱出(elicitation)。和被攻击者交流的方式也是很需要技巧的,攻击者要很好的利用开放式(open ended)和封闭式(closed ended)的问题掌握交流主动权,并试探出答案。这称之为讯问(interrogation)。一般的攻击场景是攻击者假冒某个人(impersonation)和目标被攻击者进行讯问,诱出想要的信息。

讯问过程信息收集技巧

- 被讯问者的姿态或者身体语言

- 被讯问者的脸色,比如发白,或者发红

- 被讯问者的头部或者眼睛朝向

- 被讯问者手脚的移动动作

- 被询问者的唇语

- 被讯问者说法的语调和语速

肩窥(shoulder surfing)

在计算机安全学中, 肩窥是一种社会工程技术用于获得信息,如个人识别号码(pin),密码和其他机密数据通过受害者的肩膀,从设备上按键或敏感信息被口语和听说,也称为窃听。

一个很现实的例子比如一群人挤在电梯里,这时候你拿出手机,转账给别人,你背后或者侧边的人就可能通过肩窥的方式看到你转账密码。

图片来自https://www.secmeme.com/2017/02/surfs-up-dude.html

USB 掉落攻击(USB drop attack)

在USB掉落攻击中,攻击者故意掉落一个特制的USB设备让人们捡到。一个人捡到这么一个USB设备要么处于好心,要么处于好奇心,会把USB设备插入他们自己的的计算机。这个特制的USB设备可能带有自运行的病毒程序,或者引诱被攻击者打开某个病毒文件,促使攻击得逞。

图片来自https://www.kaspersky.com/blog/dangerous-usb/12736/

影响策略(Influence Tactics)

影响策略是指攻击者如何通过以下策略影响社会工程学的结果,达成社工目的。上面章节讲述的是有哪些手段可以执行社会工程学,比如短信钓鱼。而如何让目标用户上钩也是需要良好的策略的,比如配合稀缺和紧急,或者让目标用户害怕等就可能比较容易让目标用户上钩。影响策略包括:

- 权威(authority)

- 稀缺和紧急(scarcity and urgency)

- 社会认同(social proof)

- 喜欢(liking)

- 害怕(fear)

权威(authority)

人更愿意听他们眼中的权威人士,权威渠道的指导或建议。攻击者可以冒充权威,来达到社会工程学目的。比如仿冒一个信息安全专家,他提供给你一个验证密码强度的工具,而这个工具有后门会把输入的密码传输给攻击者。

稀缺和紧急(scarcity and urgency)

攻击者通过稀缺性来营造一种紧急的决策环境。比如一个攻击者发送一封钓鱼邮件给被攻击者,内容为恭喜你被抽中成为幸运用户,点击下面链接获取奖品,前5名将有机会获取xxx手机一台。在这种营造的背景下,被攻击者很容易没考虑太多就赶紧点击链接领取奖品。

社会认同(social proof)

社会认同是人们在社会情境中无法确定合适的行为模式时所产生的一种心理现象。如果你看到别人以某种方式行事或说话,很容易就会认为那是恰当的。一般来说,社会影响会导致大群体的个体在正确或错误的选择上趋同。这是很常见的,当人们进入不熟悉的情况,没有一个框架来处理这种情况,所以他们模仿别人的行为,他们认为更熟悉,因此更好的消息。[9]

比如你走在街上看到一群人在下象棋残局,你挤入人群发现大家都在讨论这么,这么下肯定能赢,让后其中一个人看着你问你说,你看是不是这样,这样,这样下肯定能赢,你半懂不懂只能随声附和说嗯,是的。这就是一种社会认同行为。当你处在一个攻击者特意营造的环境,你就很容易社会认同的攻击陷阱中。

喜欢(liking)

人们总是选择那些自己喜欢的去相信。比如攻击者发邮件给你内容是xxx,附件是一些好看的相片集,里面有你喜欢的苍老师照片,打开看看吧。

害怕(fear)

攻击者可以通过恐吓让被攻击者感到害怕,并失去理智快速做出错误的决策。比如发送一封邮件给你内容是xxx,经过一段时间的收集,我们手上掌握了你访问 xxxxhub 的视频,如果不想我把视频发给你的朋友,就快转1个比特币给账户xxxxxxxx。

这时候你很害怕,心里想着 不就是访问github吗?你倒是发啊!!但是心细的你看到四个x,说明肯定不是github,于是就老老实实的转了1个比特币。

结尾

社会工程学对甲方来说好像不太上心,像我们做渗透测试,也基本不会涉及到社会工程学测试。事实上在APT攻击中,社会工程学确占了很重要的位置。

本篇文章主要是系统性的整合了社会工程学的技术和诱因,希望能给读者带来一些思考。

更多社会工程学内容,可参看参考文献[8], [9]。 特别是参考文献[9], 我认为这个社会工程学框架整理的非常棒。

本文图片均来自网络,且都说明来源。如有侵权,请联系我删除。

The pictures in this article are all from the Internet, and they all explain the source.If there is infringement, please contact me to delete.

由于笔者水平有限,文章难免会有错误的,欢迎读者批评指正。笔者个人邮箱:kafrocyang@gmail.com

参考文献

[1] https://zh.wikipedia.org/wiki/社会工程学

[2] https://zh.wikipedia.org/wiki/钓鱼式攻击

[3] https://en.wikipedia.org/wiki/Pharming

[4] https://en.wikipedia.org/wiki/Malvertising

[5] https://zh.wikipedia.org/wiki/鱼叉式网络钓鱼

[6] https://en.wikipedia.org/wiki/SMS_phishing

[7] https://en.wikipedia.org/wiki/Voice_phishing

[8] https://www.t00ls.net/articles-44454.html

[9] https://www.social-engineer.org/framework/general-discussion/

[10] CompTIA Pentest+ Cert Guide